반응형

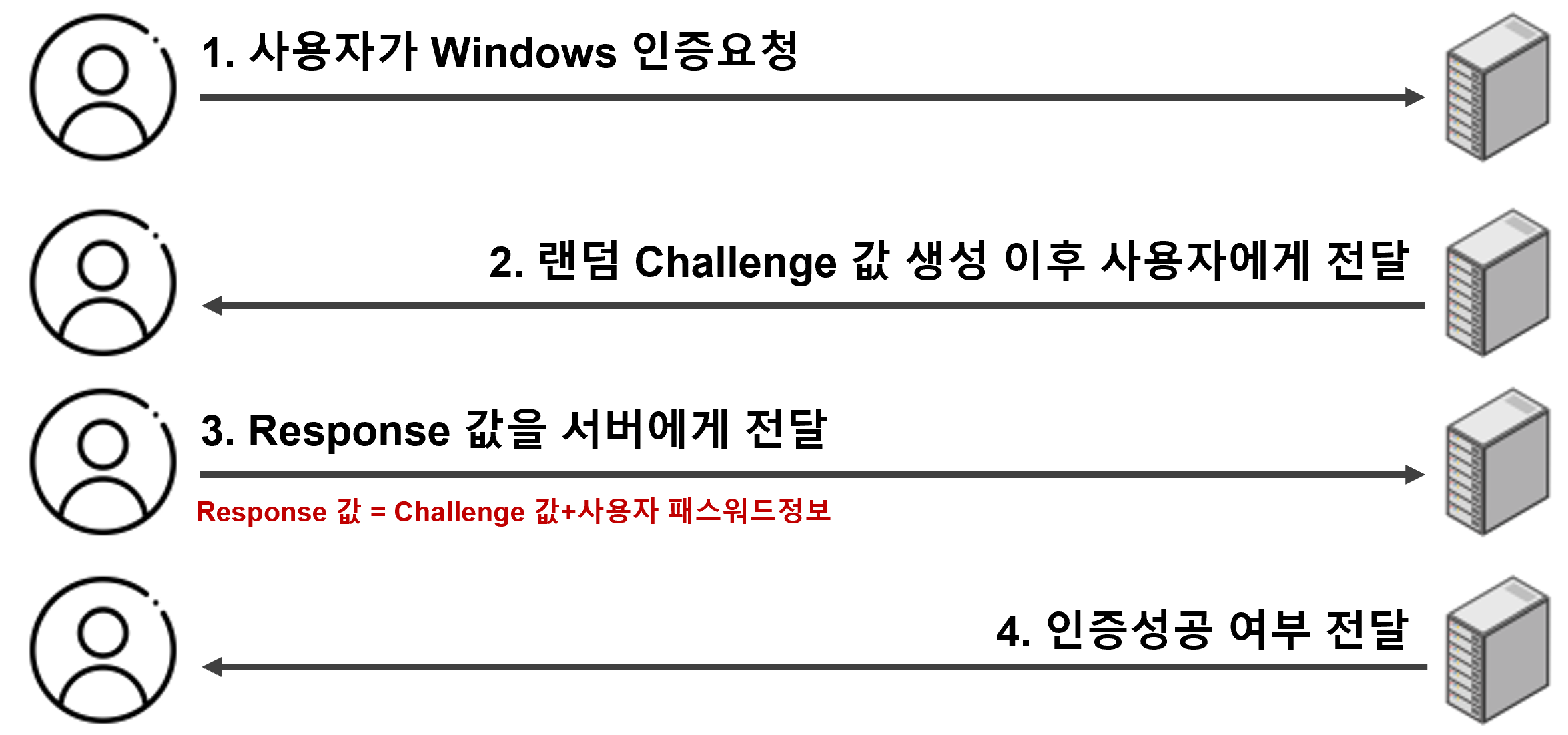

Windows 에 접속하기 위해 인증하는 내부 구조 및 절차 입니다.

단순 ID/PW 전달이 아닌 Challenge & Response 방식을 이용하여 인증을 허용 합니다.

윈도우 인증구조

- 단순 ID/PW를 전달하여 인증하는 방식은 정보노출 및 패스워드 재사용 공격에 취약하기 때문에 운영체제 인증과 같은 높은 수준의 인증이 필요한 경우에는 적절하지 않다.

- 윈도우는 “Challenge & Response 방식” 의 인증 구조를 사용한다.

인증 암호 알고리즘

- LM(Lan Manager) 해시 : 윈도우 2000, XP의 기본 알고리즘으로 구조적으로 취약한 알고리즘이다.

(윈도우 비스타 이후 버전부터는 LM을 기본적으로 사용할 수 없게 함)

- NTLM 해시 : LM해시에 MD4 해시가 추가된 형태

- NTLMv2 해시 : 비스타 이후 윈도우 시스템의 기본 인증 프로토콜로 기존 인증 알고리즘과는 전혀 다른 알고리즘으로 해시값을 생성하며 현재까지 복잡도가 충분해 크래킹이 어렵다.

반응형

'정보보안기사 > 💻 Windows' 카테고리의 다른 글

| [정보보안] 패스워드 크래킹 (사전공격, 무차별공격, 혼합공격, 레인보우테이블) (0) | 2022.07.26 |

|---|---|

| [정보보안] 윈도우 보안식별자(SID) 및 간단 SID 확인방법 (0) | 2022.07.26 |

| [정보보안] 윈도우 인증과정 (LSA, SAM, SRM, Winlogon) (0) | 2022.07.26 |

댓글